ここから本文です。

GNU Bashの脆弱性「Shellshock 」

2014年9月下旬、UNIX/Linuxに標準搭載され広く使われているシェル(※)「GNU Bash」に重大な脆弱性が確認されました。Mac OS X にも影響があります。ネットワーク機器や組込家電などLinuxベースで動作しているものも多く、影響範囲は非常に広範囲となっています。既に攻撃が活発化していますので、未対策の場合は早急に対応する必要があります。

※シェルとは

Windowsでのエクスプローラやコマンドプロンプト、MacOSではFinderなどOSの中核部分に指示を与えるプログラムのことです。

【影響】 どのような攻撃を受ける可能性があるのか?

Bashの脆弱性を突いた攻撃を受けると、機器が正常機能しなくなったり、情報を盗み取られたり、他機器への攻撃用途として使用されることが考えられます。特に一般公開されているようなWebサーバは、Webページを通して簡単に攻撃を受けます。一般に公開していないような機器でも、ユーザー権限で管理者権限操作が可能になり、悪意あるアクセスを許可してしまうことも考えられます。

【対策①】 まずは対象機器かを確認しましょう

下コマンドを実行し、bashのバージョンを確認しましょう。

%bash -version

※組込OSなどの場合で確認出来ない場合はベンダーから提供されている情報をご確認ください。サポート終了しておりバージョン確認が出来ない製品の場合は対策③を実施しましょう。

■ 本脆弱性の影響を受けるバージョン

- Bash 4.3 Patch 28 およびそれ以前

- Bash 4.2 Patch 51 およびそれ以前 ● Bash 3.2 Patch 55 およびそれ以前

- Bash 4.1 Patch 15 およびそれ以前 ● Bash 3.1 Patch 21 およびそれ以前

- Bash 4.0 Patch 42 およびそれ以前 ● Bash 3.0 Patch 20 およびそれ以前 ※2014年10月8日時点情報

【対策②】 パッチの適用

GNU Project から脆弱性を修正したバージョンが公開されています。 十分に検証頂き、適用をご検討ください。

【対策③】 WAFやIDS/IPSでフィルタリングしましょう

パッチ適用したサーバもパッチだけでは不十分であることがJPCERTコーディネーションセンター 「GNU bash の脆弱性に関する注意喚起 」で指摘されており、以下対策の実施も必要とされています。

- 1.GNU bash を代替のシェルに入れ替える

- 2.WAF や IDS を用いて脆弱性のあるサービスへの入力にフィルタをかける

- 3.継続的なシステム監視を行う

項目1.3についてはシステム環境により対応が異なるため、共通して対策できる項目2.WAF,IDSを用いた対策について紹介します。

WAF,IDS/IPSとは?

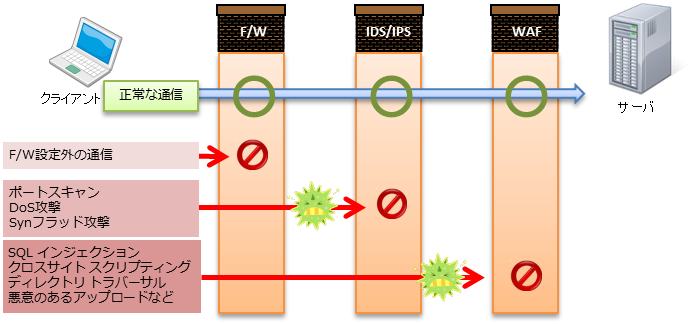

WAF、IDS/IPSいずれも、ファイアウォールで防御できない悪意ある通信を検知・防御するためのネットワーク機器です。

※ソフトウェアの製品でホスト型のものもあります。

ファイアウォールは宛先、送信元、ポート番号で通信制限をかけますが、ファイアフォールをすり抜ける攻撃は多数存在します。今回の脆弱性を悪用した攻撃も十分考えられます。

それでは、WAF、IDS/IPSがどのように防御するのか、それぞれ詳しくみていきましょう。

WAF (Web Application Firewall)

WAFはWebアプリケーションの脆弱性を狙った攻撃を防ぐことができます。 アプリケーションレベルで、プログラムに渡される内容を直接検査できることが特徴です。

攻撃の一例としては、Webページ上のお問合せページ入力フォームやURLを悪用して悪意あるコードを入力しサーバ情報を盗み取ることや、サーバーを乗っ取り他のサーバに攻撃を行うなどがあります。今回のBashの脆弱性を狙った攻撃でも同様の被害が考えられます。WAFではこういった攻撃を検知し防ぐことができます。

IDS/IPS (Intrusion Detection System /Intrusion Prevention System )

日本語訳すると、IDSが侵入検知システム・IPSが侵入防止システムです。 特徴的な攻撃のパターンに一致するかどうかで、不正パケットの検知・防御を行います。 WAFはWebアプリケーションに特化していますが、こちらは幅広い通信をキャッチします。

攻撃の一例としては、攻撃者がサーバに無意味な大量通信を行いサーバーに過負荷をかけてサーバの正常利用を妨げたり、サーバーにアクセス可能な所がないかスキャンをかけたりするようなことが挙げられます。こういった攻撃からサーバを守ることが出来ます。今回のBashの攻撃パターン登録も、各社にて対応がされ始めています。

弊社では、WAFやIDS/IPSに対応した Palo Alto Networks 次世代ファイアウォールやSophos UTMを取り扱っています。実際の製品で具体的にどのような対策が出来るのかをご紹介します。(両製品ともShellshockの脆弱性に対応済)

Palo Alto Networks 次世代ファイアウォール

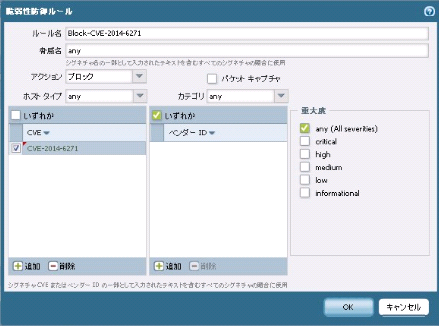

Palo Alto Networks 次世代ファイアウォールはファイアウォール機能を基本に、IPS、アンチウィルス、URLフィルタ、アプリケーション識別機能をもったファイアーウォール製品です。アプリケーションごとに通信を可視化制御出来るのが大きな特徴です。

IPS機能では、脆弱性番号を指定して攻撃リストの作成ができます。 攻撃情報は一覧で確認することができます。

「Palo Alto Networks 次世代ファイアウォール」をお客さまの環境に設置し実際の攻撃有無を確認する『リスク分析サービス』を無料で行っています。 お気軽にお問合せください。

Sophos UTM

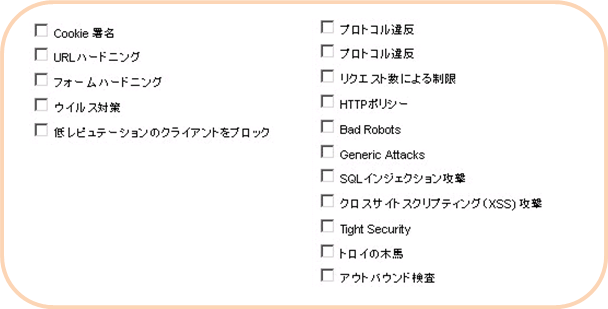

Sophos UTMはファイアーウォール、IPS、WAF、メールセキュリティ、URLフィルタリング、ワイヤレス通信保護、ウィルス対策など様々な機能を兼ね備えたUTM製品です。多くの機能を1つの機器で実現できるのが強みです。それぞれの機能は独立しており機能別の購入も可能で、WAFとIPS機能だけ使用するなど利用環境に合わせた導入もできます。

Sophos UTMはファイアーウォール、IPS、WAF、メールセキュリティ、URLフィルタリング、ワイヤレス通信保護、ウィルス対策など様々な機能を兼ね備えたUTM製品です。多くの機能を1つの機器で実現できるのが強みです。それぞれの機能は独立しており機能別の購入も可能で、WAFとIPS機能だけ使用するなど利用環境に合わせた導入もできます。

WAFを含むWebサーバ保護機能では以下のような対策が可能です。

また、IPS機能では、360を超える攻撃がパターンファイル化されています。

無償評価版もご用意しております。お気軽にお問合せください。

最後に

対策方法についてご理解いただけましたでしょうか?Bashの脆弱性を利用した攻撃は既に活発化しています。対策がまだの方は、早急に対応が必要です。対策済みの方も漏れのある機器がないかどうか、再確認しましょう。

弊社では様々なセキュリティソリューションをご用意しています。ご心配な点がございましたら、まずはお気軽にご相談ください。

※当サイトに記載された社名および商品名などは、それぞれ各社の商標または登録商標です。