ここから本文です。

OpenSSL-Heartbleed脆弱性-緊急取材レポート【PART-1】Hearbleed脆弱性問題-影響と対策

4月の初めに突然OpenSSLの脆弱性「Heartbleed」問題が発覚、世の中を騒がせています。

4月の初めに突然OpenSSLの脆弱性「Heartbleed」問題が発覚、世の中を騒がせています。

OpenSSLの拡張機能の一つ、Heartbeatに脆弱性が存在し、第三者がネットワークを介して悪意のあるパケットを送付することで、システムのメモリ内のデータが閲覧可能になり、秘密キーや暗号化された通信内容などの重要な情報が漏えいする可能性があります。

そんな中、当社がお客さまに提案するサイバーセキュリティソリューションの中核をなす「Palo alto Networks 次世代ファイアウォール」は、いち早く「Heartbleed」脆弱性問題に対処、4月9日には最初のシグネチャの配信を開始しました。

今回、そのパロアルトネットワークス社のシニアSEマネージャーである三輪 賢一氏に、緊急インタビューを行いました。

【取材日 2014年4月25日(金)】

PART-1 – Heartbleed脆弱性問題-影響と対策

Question1Open SSLの今回のバグは、当時の開発者が、2011年12月31日にバグ修正を行っているときに意図せず組み込んでしまったと報道されていますが、なぜ今まで問題が発覚しなかったのでしょうか。またその間、被害は実際にはなかったのでしょうか。

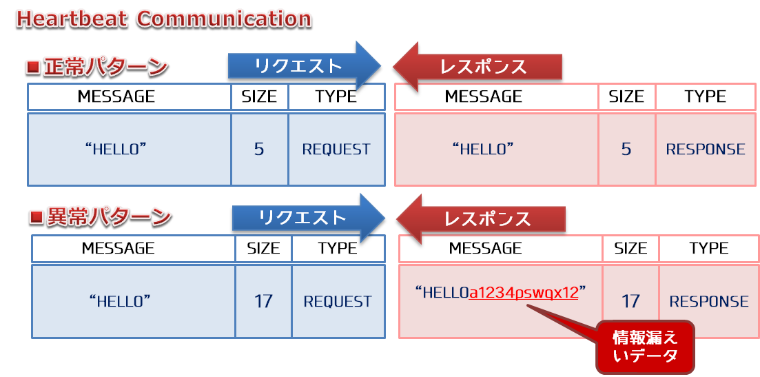

今回の脆弱性のバグは、情報が漏えいしたかどうかの形跡が残りません。アメリカのGoogle社とフィンランドのセキュリティ調査会社であるCodenomicon社によって発見されました。Condenomicon社はDefensicsというセキュリティテストツールの改善中に発見したということです。 HeartbeatのイメージはPingのような動きです。Heartbeatそのものが通信機器の動きを監視する仕組みであり、それを監視するという考え方やチェック方法は存在しないため、長期間問題が発覚しなかったと考えられます。バグが組み込まれてからの間の被害というのは分からないというのが実情です。

Question2インターネットセキュリティにあまり詳しくないエンドユーザーにもわかるように、今回の問題の要点を説明いただけますか。例えば、エンドユーザーが何を行うと被害を受ける可能性があるのか、また、企業、そのサーバ管理者、その利用者はどう対応すべきなのか

Heartbeatと呼ばれるOpenSSLの拡張機能に脆弱性が含まれていたのですが、Heartbeatはネットワークの疎通確認を行うPingのようなイメージです。SSLクライアントがリクエストを投げると、SSLサーバがリクエストした文字数分のデータレスポンスを返します。通常、返信するデータは19バイト以内という非常に短いものですが、脆弱性があると、Heartbeatとは関係のないデータを最大64KB分、レスポンスとして返してしまいます。その中に秘密鍵の情報、パスワードの情報などが含まれる可能性があります。ただし特定の情報を指定して取得することはできません。取得した中に秘密鍵やパスワードなどの情報が入っている可能性があるというものです。 管理者は正常にPingが流れているという認識で、その中に内部データの一部が含まれているというところまで確認できません。

脆弱性のあるOpenSSLのバージョンは1.0.1から1.0.1f、および1.0.2-betaで、該当のバージョンを使用しているサーバは全体の17%ぐらいに相当します。対策としては、サーバ管理者は使用しているバージョンの確認を行い、該当のバージョンを使用していればバージョンを上げます。バージョンアップ前に盗聴されたデータの中にパスワード情報も入っている可能性があるので、ユーザーはhttpsでアクセスしているサイトのパスワードを変更しておく必要があります。ブラウザでパスワードを保存しているサイトを一通りチェックしてパスワードを変更すると素早く対応ができます。

Question3今回の脆弱性に対してはすでにパッチが発行されていますが、そのパッチを対象のサーバに適用し、サーバを再起動すれば、問題はもう起こらないと考えてもいいのでしょうか。あるいは、何らかの影響が残り続けるということでしょうか。

OpenSSLを最新版にバージョンアップすることにより、余分な領域を読み込ませないようにできます。それによりHeartbleedによる情報漏えいの可能性はなくなります。 秘密鍵が漏えいしている場合に備えて、最新バージョンのOpenSSLで秘密鍵とCSRを新たに作成します。 また、サーバ証明書を無効化し、再発行、再インストールを行う必要があります。

Question4ソーシャルネットワーク、例えばFacebookは、該当のOpenSSLのバージョンを使用していたと聞いていますが、どのような影響が考えられますか。

IDやパスワードが漏えいした場合は、例えば「なりすまし」により、勝手にネットワークを広げたり、情報を発信したりすることが考えられます。有名人のアカウントの場合にはそれなりに社会的にインパクトがあります。また他社の先端技術を入手するために、その会社の人材情報を収集する手段として悪用される可能性もあるのではないでしょうか。

今回の脆弱性とは直接関係はありませんが、一昨年に起きたPC遠隔操作事件では、他人のパソコンをマルウェアによって操作してネットに爆破予告等を書き込ませた結果、誤認逮捕事件が発生しました。 実際には代行業者によって掲載されたURLに誘導、そのリンク先がドロップボックスになっていて、そこをクリックすることにより最終的にPCの遠隔操作を可能にしていました。 これは社会を騒がせ、相当なインパクトを与えました。 今回の脆弱性は、直接他人のSNSアカウントにログインして、他人になりすまし悪意のある情報を発信する可能性があります。

Question5パロアルトネットワークスの製品のコアOS(PAN-OS)は、OpenSSLの脆弱性が確認されているバージョンのライブラリを使用していないと伺っています。製品自体は今回の問題の影響を受けないということですね?

PAN-OSは該当のバージョンを使用していませんので、影響をうけません。

PART-2、PART-3はこちら

「OpenSSL-Heartbleed脆弱性問題・PART-2-パロアルトネットワークス社の対応」へ

「OpenSSL-Heartbleed脆弱性問題・PART-3-パロアルトネットワーク社の取り組み、今後の予定」へ

【コラム – OpenSSL】

■SSLって何?

SSLとはSecure Socket Layerのこと、インターネットでデータを送受信する際、通信を暗号化するプロトコル(通信手段)です。OpenSSLはOpenSSL Projectによって管理・運営されている、インターネットなどのTCP/IPネットワークでの汎用的な暗号化のプロトコルです。そのソースコードは一般に公開されています。(Open Source)

■OpenSSL Projectって?

善意のボランティアによって運営されているプロジェクトです。またその資金も寄付によって賄われています。

関連情報

- 標的型攻撃対策ソリューション

- 多層化による標的型攻撃対策ソリューション Advanced Persistent Threat Protection

パートナーシップについて

当社はパロアルトネットワークス社の認定パートナーです。

関連ソリューション・関連商品

※当サイトに記載された社名および商品名などは、それぞれ各社の商標または登録商標です。